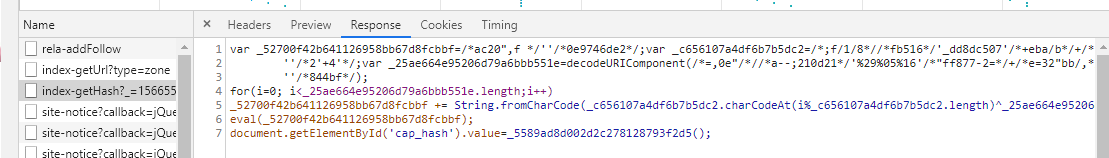

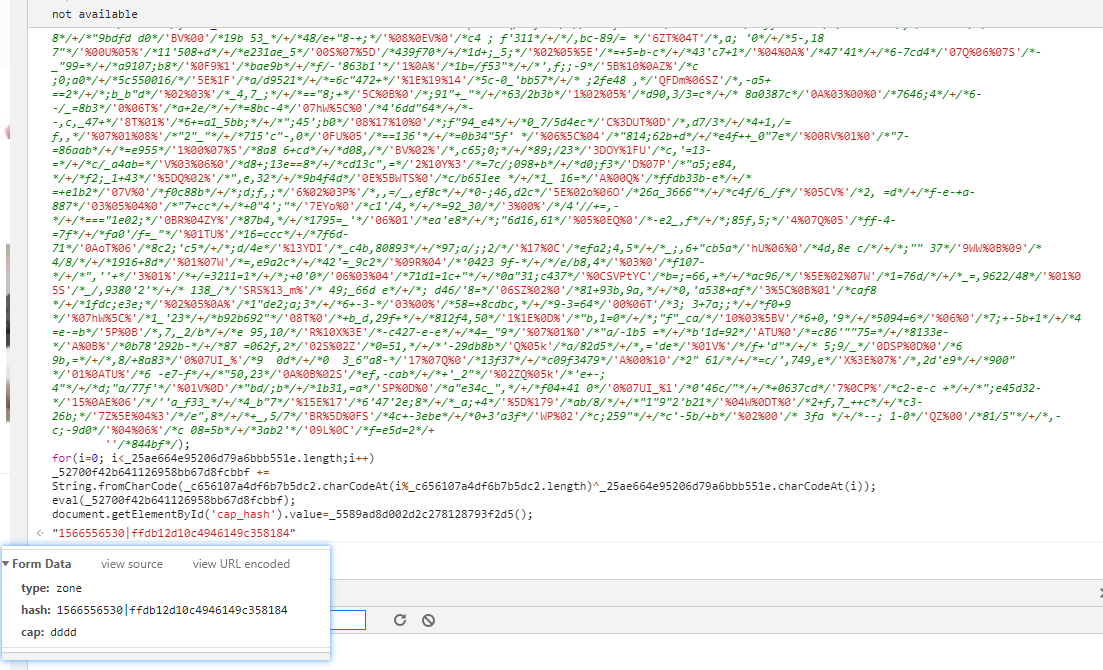

var _4ba4cacd070fe=/*8/"e0*//*+f c62'c6-*/'_aa6b9'/*3=b8d'*/+/*5'5 3*/'69b11784ed'/*9"b/;*/+/*,-5=4/;+_*/'a4f581c4'/*;==,"18*/+/*/'+++9/9-*/'af15edcd1'/*a 48;4,,9*/+

————————————————————————————————————————————————————————

''/*8f3c2+2;61*/;var _1eff743fb70c3ef68=/*3+=1+/- 5*/''/*;4ead70"*/;var _f98ed25c1ead835f23e9fa=decodeURIComponent(/*"4ce8*//*f"+9-,d1c8*/'%29%00'/*=5--5_6+e8*/+/*f9c0=*/'%13%16%3'/*'+d"c2 d*/+/*46 50*/'D%5DU%0CW'/*/1f7db*/+/*4/d1"9c/d*/'%00%00'/*'3+'d54*/+/*c 854*/'R%5BW'/*9-/b+3*/+/*87-9_;*/'T%05Y%00W'/*c"'00*/+/*--a;2*/'%04%0D'/*4ce44_*/+/*a,b94_0_-*/'RZ%0C%0'/*2_3e+b57f*/+/*_'__"c-/*/'5%05%0'/*04+a6 b2,*/+/*=+=42*/'7Q%5DSP'/*9474e*/+/*'ee5c'/ad*/'T%06jT%0'/*a2,";"b 2*/+/*f_- _1d/ef*/'7S__CW%'/*5b,e6*/+/*638fd*/'01EXXV'/*5f,+/67-*/+/*946f33*/'%1CL%1F%'/*f5/9;868f*/+/*;9_;+4-*/'17U%14'/*-42b210'-*/+/*20";+*/'%15gRZ%01X'/*3_,a8*/+/*aeb0-*/'VP%03VQ%0'/*,ad39"*/+/* ,01f_2/1'*/'1%02%01%3'/*/2590/3a*/+/*5'=57ff,b1*/'EV%05%0'/*"208=3/*/+/*0=599/"'*/'2R%0FS%0'/*79_-1",*/+/*==='9='0;e*/'0_%16%16'/*;7/-3*/+/*=b61;a8-5*/'%0CgW%5CQ'/*,5b/f554*/+/*90",a7*/'X%04%07'/*e2/03076*/+/*92/ae-*/'%03%0B%04%'/*69+0/__2_6*/+/*' fd25_*/'01RQ%07'/*34a3e,"*/+/*4-f3251c*/'%06QQTU%01'/*9ec"9 0*/+/*2 8f/f*/'%08t%'/*d+ 5fef7=*/+/*3c6c3*/'5CF%07W%0'/*d;92d*/+/*;=4db'0*/'F%11%'/*a"182+-de*/+/*5ce 6,,c0*/'02%3DR%0'/*1=9a7=*/+/*1/;9//255b*/'8%02%01%04'/*_0+=a/*/+/*a6257+09*/'%04RR%01'/*5/ 9-*/+/*2,2-;f2*/'%04S%'/*3,'377*/+/*6"=6"b*/'08PTPUV%0'/*929a3d1/*/+/* 1a5cb*/'7P%5C'/*7a'0"b*/+/*,_3173+/_*/'O%5EC%0'/*b846+"96,"*/+/*;c4-23*/'7jWP%0'/*d8',99-8a*/+/*8"='8bb'5,*/'2Z%0A'/*6170/8b,9_*/+/*_be658_*/'%11%02%3D'/*699=-=e*/+/*27f9809*/'R%08%02'/* d97+6105;*/+/*9+36/4+c7*/'%01%04'/*81+"2*/+/*,1; c7=c*/'%04RR%01'/*6 3,+4;1*/+/*7fd d/d'b0*/'%04S%'/*1;0571_*/+/*'a5'+_+- ,*/'08PTPUV'/*ab-5e=e*/+/*"5fe e802*/'%07P%5C'/*e6a2,d*/+/*=+_;ed-*/'O%5ECMfPF'/*41=b"5*/+/*=24b1'=a*/'%0D%3'/*70d_9c*/+/*,;_b0;5a*/'DZ%0F'/*33967*/+/*5+3; */'%0C%5B%01P'/*,93352f*/+/*4 ,'0*/'%01%0'/*+;3+_8+*/+/*5+;0,/ 9ec*/'B%01%07'/*+ c; */+/*/b;3_6c,*/'%02QUQQ%0C'/*'b1f54*/+/* 0 2;*/'%01UQX'/*2ad=3f-*/+/*_ 5240f*/'M%0C%12P%'/*;4f2d91*/+/*2_d'8;4*/'05D_n%3CXT'/*f2d3"*/+/*,38/66cb*/'%0FRX%00%'/* 3;;_*/+/*;67"6'_1*/'0AWSW%0'/*a_13_94'a*/+/*772a_9,*/'7Y%03%'/*+c+6f6;d-*/+/*d;13a1e66+*/'01PQ%02%0'/*a+5611*/+/*-"7b2*/'3%0C%13%'/*86cc"=-*/+/*4f"a'f*/'0CDQ%'/*ba6b3+;*/+/*bef5'61*/'04A%0Aj%'/*6;'"6"a"/*/+/*3+_f4'6*/'06%5D'/*094/5fc52;*/+/*e"d2b9+97*/'V%5D%0'/*d064b"b7eb*/+/*8f3=ae;8*/'1%3EWR%0'/*+=-'4*/+/*_7383a*/'3%00_%06X'/*34;"3,6;8*/+/*44c bca ea*/'UU%05%07%0'/*+0c5,*/+/*e0d880_3f*/'EQ%5CO%5C%'/*f0,,f aa9*/+/*a+9a";,*/'13S%02YWU'/*e6-3,36e"*/+/*0e428,, "8*/'%05%03S'/*d /119-e'*/+/*3;/d-40c2-*/'%16%0E%3'/*f87/;24b,*/+/*'e bfb,*/'A%07Z'/*/_554*/+/*c6+=588-c_*/'Q%08o%00W'/*=fecc*/+/*ce 3"ce*/'%05W%5'/*ad1_"505*/+/*,+a-d*/'BP%09%03'/*6 ee7,;/*/+/*=5-7a0a*/'%06U%03'/*e9df5c*/+/*d=6 1*/'%08%02%'/*cd'915,/31*/+/*'f7b/,d*/'00%5DJ%'/*,3/6d*/+/*4-6b0"6c11*/'09A%03'/*b9f001*/+/*1,549=5cf */'%5E%04S%'/*84a6f; */+/*1'6"/-,"*/'00XVW%07SC'/*3_9'7"b 8*/+/*8;_45/0;"9*/'X%16T'/*1030a/ _ce*/+/*228,ac*/'%2B%14%13'/*18;_6*/+/*657; ++3"*/'XBfU%00W%0'/*a+0f f_9*/+/*7;26,*/'8%01V%0E%0'/*280/09a//*/+/*'aa7 _*/'7P%06'/*/2cc9*/+/*3 b5_*/'%07%0'/*_b9 ==*/+/*4ca/df+*/'4%07%02%'/*_-0/630*/+/*4= ''9d2b-*/'5C%05'/*'d=_3d7b"*/+/*-f"37cd9*/'S%02%04'/*/=3=de603*/+/*;,5a3*/'_%0AH%5E'/*2f6+'0b3*/+

————————————————————————————————————————————————————————

''/*eb -1bd1"*/);

————————————————————————————————————————————————————————

for(i=0; i<_f98ed25c1ead835f23e9fa.length;i++)

————————————————————————————————————————————————————————

_1eff743fb70c3ef68 += String.fromCharCode(_4ba4cacd070fe.charCodeAt(i%_4ba4cacd070fe.length)^_f98ed25c1ead835f23e9fa.charCodeAt(i));

————————————————————————————————————————————————————————

eval(_1eff743fb70c3ef68);

————————————————————————————————————————————————————————

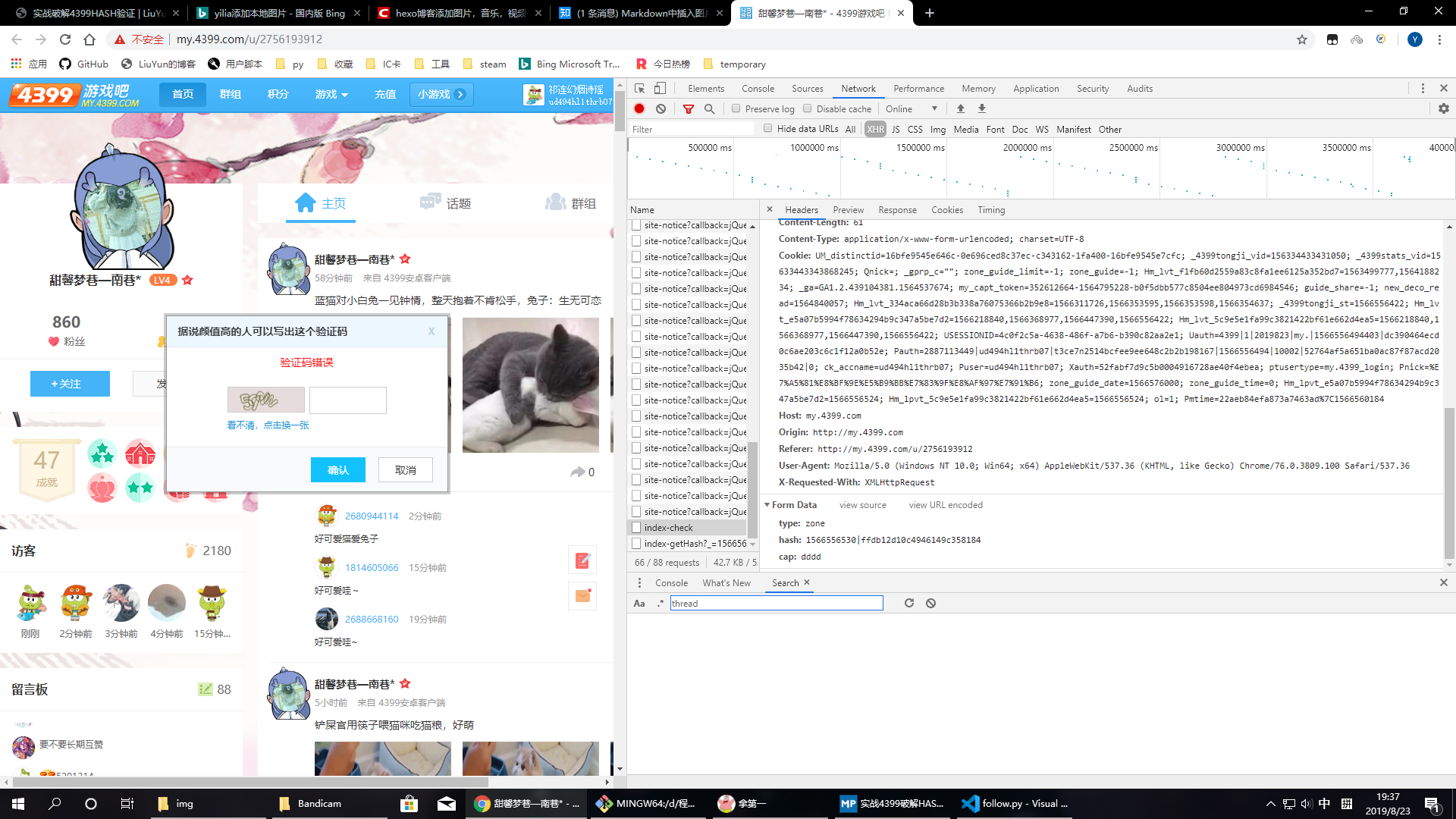

document.getElementById('cap_hash').value=_dc5511ecc1a84115c98dc6d8730755fe();

————————————————————————————————————————————————————————